Consejos para la eleccion de una contraseña

|

Lo cumple mi contraseña

|

Claves que superen los 8 digitos

|

SI

|

Se utilizan solo numeros

|

NO

|

Elegir contraseña formulada con palabras y letras

|

SI

|

Utilizar la misma contraseña en todos los sitios, ya que si hachean una no se puedan conectar a otras cuentas

|

NO

|

El uso de los símbolos en las claves las hace casi inolvidables

|

NO

|

El documento creado anteriormente, guardado en algun dispositivo usb, cd o dvd que no sea compartido con otras personas

|

NO

|

Pulsar la casilla que pone recordar contraseña o/y usuario con ferecuencia de un mes

|

NO

|

Etiquetas

- ACTITUDES (1)

- compras por internet (2)

- Formulario (1)

- gimp (1)

- INTERESES (1)

- personaje de ficcion (1)

- redes (1)

- redes sociales (1)

- seguridad en la red (4)

miércoles, 30 de enero de 2013

CORREO ELECTRONICO

REDES

¿ que es una red informatica?

Una red informática, red de computadoras o de ordenadores, es un conjunto de computadoras conectadas entre sí compartiendo información, recursos como CD-ROM, impresoras, grabadoras de DVD y servicios como e-mail, Chat, conexiones a Internet, juegos, etc.

¿para que sirve?

ejemplos de redes informaticas

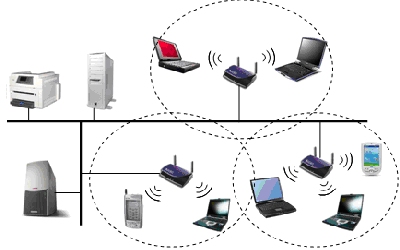

En la imagen de WLAN (Wireless LAN) podemos ver el medio “guiado” representado por la línea negra de cableado, y el medio “no guiado”, correspondiente al acceso inalámbrico marcado en los círculos punteados.

Todas estas clasificaciones, nos permiten identificar la forma en que estamos conectados a una red, qué uso podemos darle y el tipo de información a la cual tendremos acceso. Conocerlas entonces nos servirá para elegir con una base mucho más sólida, qué conexión necesitamos para cubrir las necesidades de nuestro negocio y valorizar los costos que implica cada una de ellas.

Más adelante, iré publicando una serie de posts para ir ampliando más en detalle el tema de conectividad y redes. Desde ya se agradecen sus comentarios y aportes.

Una red informática, red de computadoras o de ordenadores, es un conjunto de computadoras conectadas entre sí compartiendo información, recursos como CD-ROM, impresoras, grabadoras de DVD y servicios como e-mail, Chat, conexiones a Internet, juegos, etc.

¿para que sirve?

Permiten que los ordenadores se conecten entre sí para intercambiar información y compartir el hardware y software.

- Redes por Alcance

- Redes por tipo de conexión

- Redes por relación funcional

- Redes por Topología

- Redes por Direccionalidad

- Redes por grado de autentificación

- Redes por grado de difusión

- Redes por servicio y función

- REDES POR TIPO DE CONEXION

En la imagen de WLAN (Wireless LAN) podemos ver el medio “guiado” representado por la línea negra de cableado, y el medio “no guiado”, correspondiente al acceso inalámbrico marcado en los círculos punteados.

- REDES POR RELACION FUNCIONAL

- REDES POR TOPOLOGIA

- REDES POR DIRECCIONALIDAD DE DATOS

- REDES SEGÚN GRADO DE AUTENTIFICACION

- SEGÚN GRADO DE DIFUSIÓN

- REDES SEGÚN SERVICIO O FUNCION

Todas estas clasificaciones, nos permiten identificar la forma en que estamos conectados a una red, qué uso podemos darle y el tipo de información a la cual tendremos acceso. Conocerlas entonces nos servirá para elegir con una base mucho más sólida, qué conexión necesitamos para cubrir las necesidades de nuestro negocio y valorizar los costos que implica cada una de ellas.

Más adelante, iré publicando una serie de posts para ir ampliando más en detalle el tema de conectividad y redes. Desde ya se agradecen sus comentarios y aportes.

jueves, 24 de enero de 2013

nuestros intereses

LMFAO

La verdad es que este deporte es muy bonito de ver, aunque a veces dura mucho y te cansas de verlos jugar, pero bueno...

El fútbol es el deporte más conocido en el mundo, por sus aficionados que se dejan la piel gritando y animando a su equipo.

me gusta su musica sus bailes y el pasito del robot es bien dibertido

Porque es un deporte muy divertido en el que juegan 11 contra 11,dos porteros y un arbitro. Esta muy bien ver como enlazan jugadas para marcar goles y ganar. Es un deporte muy competitivo, en el que los jugadores se dejan la piel para ganar y conseguir titulos. El árbitro es quién manda en el partido, que dice si hay faltas o algo, no incorrecto.

La verdad es que este deporte es muy bonito de ver, aunque a veces dura mucho y te cansas de verlos jugar, pero bueno...

El fútbol es el deporte más conocido en el mundo, por sus aficionados que se dejan la piel gritando y animando a su equipo.

SEGURIDAD EN EL CORREO ELECTRONICO

SPAM

Se llama spam, correo basura o mensaje basura a los mensajes no solicitados, no deseados o de remitente no conocido (correo anónimo), habitualmente de tipo publicitario, generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. La acción de enviar dichos mensajes se denomina spamming. La palabra spam proviene de la segunda guerra mundial, cuando los familiares de los soldados en guerra les enviaban comida enlatada, entre estas comidas enlatadasentre estas comidas enlatadas, estaba una carne enlatada llamada spam, que en los Estados Unidos era y sigue siendo muy común.

¡Borrelos!

- Verifique su correo electrónico a diario para evitar la acumulación y evitar la llegada de nuevos emails.

- Aprenda a utilizar algún programa que clasifique estos mensajes y los elimine automáticamente.

- Evite el reenvio de estos mensajes tales como donaciones, alerta de virus, amistad, amor, religiosos o de negocio.

- Cuide a quien da su email, utilize el servicio de correo electrónico para asuntos académicos, administrativos y aprenda a usar el servicio de su preferencia correctamente.

- Evite el uso de "outlook express" sin criterios o algún tipo de protección, el SPAM puede adquirir todos sus contáctos y reenviar el mensaje automáticamente, como si fuese usted mismo.

Como saber si un correo es genuino:

Verifique en su cliente de correo la opción de ver los "Full Headers" (Long headers, Internet headers...).

Le mostrará una pantalla como esta:

PHISING

Se llama spam, correo basura o mensaje basura a los mensajes no solicitados, no deseados o de remitente no conocido (correo anónimo), habitualmente de tipo publicitario, generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. La acción de enviar dichos mensajes se denomina spamming. La palabra spam proviene de la segunda guerra mundial, cuando los familiares de los soldados en guerra les enviaban comida enlatada, entre estas comidas enlatadasentre estas comidas enlatadas, estaba una carne enlatada llamada spam, que en los Estados Unidos era y sigue siendo muy común.

¡Borrelos!

- Verifique su correo electrónico a diario para evitar la acumulación y evitar la llegada de nuevos emails.

- Aprenda a utilizar algún programa que clasifique estos mensajes y los elimine automáticamente.

- Evite el reenvio de estos mensajes tales como donaciones, alerta de virus, amistad, amor, religiosos o de negocio.

- Cuide a quien da su email, utilize el servicio de correo electrónico para asuntos académicos, administrativos y aprenda a usar el servicio de su preferencia correctamente.

- Evite el uso de "outlook express" sin criterios o algún tipo de protección, el SPAM puede adquirir todos sus contáctos y reenviar el mensaje automáticamente, como si fuese usted mismo.

Como saber si un correo es genuino:

Verifique en su cliente de correo la opción de ver los "Full Headers" (Long headers, Internet headers...).

Le mostrará una pantalla como esta:

COOKIES

Las cookies son una pequeña pieza de información enviada por un sitio web, las cuales son almacenadas en el navegador del usuario del sitio, de esta manera el sitio web puede consultar dicha información para notificar al sitio de la actividad previa del usuario. Sus principales funciones son:

- Llevar el control de usuarios: cuando un usuario introduce su nombre de usuario y contraseña, se almacena una cookie para que no tenga que estar introduciéndolas para cada página del servidor. Sin embargo, una cookie no identifica a una persona, sino a una combinación de computador-navegador-usuario.

- Conseguir información sobre los hábitos de navegación del usuario, e intentos de spyware, por parte de agencias de publicidad y otros. Esto puede causar problemas de privacidad y es una de las razones por la que las cookies tienen sus detractores.

Phishing es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria). El estafador, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas.

Hace un par de días recibí uno de estos intentos de phishing, y decidí que sería interesante analiarlo brevemente aquí con el objeto de mostrar a los lectores su funcionamiento básico. Así aprenderás a identificarlos facilmente.

Recibí un correo supuestamente de Amazon.com, una tienda on-line de libros que uso mucho

La otra cosa importante en la que nos debemos fijar es que, aunque el nombre del remitente pone 'Amazon.com', si te fijas en la dirección de correo real (moviendo el cursor sobre el nombre), ésta es, de hecho, zfuzvq@lycos.co.ukDe hecho también recibí ayer un phshing de un banco español

JOKES O HOAXES

Un virus informático es un programa que se copia automáticamente y que tiene por objeto alterar el funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Aunque popularmente se incluye al "malware" dentro de los virus, en el sentido estricto de esta ciencia un virus son programas que se replican y ejecutan por sí mismos. Los virus habitualmente reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden intencionadamente destruir datos en la computadora, aunque también existen otros más benignos, que solo se caracterizan por ser molestos.

Los virus informáticos tienen básicamente la función de propagarse, replicándose, pero algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptualmente simple: ejecutando un programa infectado en la mayoria de las veces por desconocimiento del usuario, el código del virus queda residente (alojado) en la memoria RAM de la computadoradora, aun cuando el programa que lo contenía haya terminado de ejecutarse. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando los posteriores archivos ejecutables que sean llamados para su ejecucion, añadiendo su propio código al del programa siendo este infectado y grabándo en disco, con lo cual el proceso de replicado se completa.

Los virus informáticos tienen básicamente la función de propagarse, replicándose, pero algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptualmente simple: ejecutando un programa infectado en la mayoria de las veces por desconocimiento del usuario, el código del virus queda residente (alojado) en la memoria RAM de la computadoradora, aun cuando el programa que lo contenía haya terminado de ejecutarse. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando los posteriores archivos ejecutables que sean llamados para su ejecucion, añadiendo su propio código al del programa siendo este infectado y grabándo en disco, con lo cual el proceso de replicado se completa.

martes, 22 de enero de 2013

miércoles, 16 de enero de 2013

VIRUS INFORMATICO 2

1.- ¿ QUE SON LOS GUSANOS Y LOS TROYANOS?

Un worm o gusano informático es similar a un virus por su diseño, y es considerado una subclase de virus. Los gusanos informáticos se propagan de ordenador a ordenador, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Un gusano informático se aprovecha de un archivo o de características de transporte de tu sistema, para viajar.

Lo más peligroso de los worms o gusanos informáticos es su capacidad para replicarse en tu sistema, por lo que tu ordenador podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador enorme. Un ejemplo sería el envío de una copia de sí mismo a cada uno de los contactos de tu libreta de direcciones de tu programa de email. Entonces, el gusano se replica y se envía a cada uno de los contactos de la libreta de direcciones de cada uno de los receptores, y así continuamente.

Debido a la naturaleza de copiado de un gusano informático y de su capacidad de viajar a través de redes el resultado final, en la mayoría de los casos, es que el gusano consume demasiada memoria de sistema (o anchura de banda de la red), haciendo que los servidores y los ordenadores individuales dejen de responder.

En ataques de gusano recientes, como el del gusano Blaster Worm, el gusano está diseñado para hacer un túnel en tu sistema y permitir que usuarios malévolos controlen remotamente tu ordenador.

2.- Proteger contra escritura todo diskette que se utilice en el sistema. Esto no evita que el sistema se contagie, pero previene el contagio de programas del diskette en caso de que el sistema tenga algun tipo de virus no detectado. Esta politica tiende a evitar que un equipo infectado transmita el virus a otros equipos.

3.- Antes de usar programas de diskettes es conveniente revisarlos con un antivirus para detectar la presencia de virus.

4.- Si se detecta alguna actividad viral en un sistema conectado a una red de datos es conveniente aislar el equipo fisicamente de la red desconectandolo hasta tanto se haya eliminado el virus del equipo infectado.

5.- Los equipos de computadoras nuevos poseen mecanismos de hardware (activables desde el "setup") para impedir escrituras en los sectores de arranque de los discos rigidos. Es recomendable que esta caracteristica este habilitada para impedir el contagio de algun tipo de virus de boot.

6.- Ante cualquier comportamiento anormal del sistema es conveniente apagarlo inmediatamente. Algunos sintomas que reflejan la posible existencia de virus son:

7.- Si se sospechara la presencia de virus en un equipo se deben seguir (en la medida de lo posible) los pasos siguientes:

8.- De ser necesario usar algun programa de procedencia dudosa o que se sospecha que puede tener virus, es conveniente usarlo en algun computador aislado del resto de los equipos de importancia que pudiera haber.

9.- Siempre que sea posible, se deben setear los atributos de los archivos de manera que sean de solo-lectura y accesibles con privilegios. Existen virus que cambian los privilegios de un archivos antes de contagiarlo y luego lo restituyen, pero por lo general la mayoria no lo hace.

10.- Es conveniente mantener un control periodico de la distribucion de espacios en los discos rigidos. Cualquier utilitario confiable permite obtener datos utiles sobre el estado del disco: espacio usado por archivos normales, espacio de archivos del sistema y ocultos, espacio libre, cantidad de sectores defectuosos, etc.

Algun cambio, principalmente en los archivos ocultos o sectores defectuosos puede ser sintoma de presencia de un virus.

Un worm o gusano informático es similar a un virus por su diseño, y es considerado una subclase de virus. Los gusanos informáticos se propagan de ordenador a ordenador, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Un gusano informático se aprovecha de un archivo o de características de transporte de tu sistema, para viajar.

Lo más peligroso de los worms o gusanos informáticos es su capacidad para replicarse en tu sistema, por lo que tu ordenador podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador enorme. Un ejemplo sería el envío de una copia de sí mismo a cada uno de los contactos de tu libreta de direcciones de tu programa de email. Entonces, el gusano se replica y se envía a cada uno de los contactos de la libreta de direcciones de cada uno de los receptores, y así continuamente.

Debido a la naturaleza de copiado de un gusano informático y de su capacidad de viajar a través de redes el resultado final, en la mayoría de los casos, es que el gusano consume demasiada memoria de sistema (o anchura de banda de la red), haciendo que los servidores y los ordenadores individuales dejen de responder.

En ataques de gusano recientes, como el del gusano Blaster Worm, el gusano está diseñado para hacer un túnel en tu sistema y permitir que usuarios malévolos controlen remotamente tu ordenador.

Un troyano informático, caballo de Troya o Trojan Horse está tan lleno de artimañas como lo estaba el mitológico caballo de Troya del que se ha tomado el nombre.

A primera vista el troyano parece ser un programa útil, pero en realidad hará daño una vez instalado o ejecutado en tu ordenador. Los que reciben un troyano normalmente son engañados a abrirlos porque creen que han recibido un programa legítimo o archivos de procedencia segura.

Cuando se activa un troyano en tu ordenador, los resultados pueden variar. Algunos troyanos se diseñan para ser más molestos que malévolos (como cambiar tu escritorio agregando iconos de escritorio activos tontos), mientras que otros pueden causar daño serio, suprimiendo archivos y destruyendo información de tu sistema.

También se conoce a los troyanos por crear puertas traseras o backdoors en tu ordenador permitiendo el acceso de usuarios malévolo a tu sistema, accediendo a tu información confidencial o personal.

A diferencia de los virus y gusanos, los troyanos ni se auto replican ni se reproducen infectando otros archivos.

aqui os voy a dejar una presentacion sobre los gusanos y los caballos de troya:

2.- ¿ COMO SE PROPAGAN LOS VIRUS E INFECTAN LOS ORDENADORES ?

- Una de las maneras más comunes de infección es, la descarga de software pirata (software hacker), esta infección ocurre pues los hacker introducen sus virus en estas wed para propagar sus virus más fácil mente.

- Entrada de archivos en USB (Universal Serial Bus) o CD (Discos) de otros usuarios infectados.

- Mensajes de ofertas que llegan a tu MSN y que ejecutan archivos adjunto (En este caso ejecutan virus)

- Ingeniería social, mensajes como: ejecute este programa y gane un premio.

3.- ¿ MEDIDAS DE PREVENCION PARA EVITAR INFECCIONES?

Partiendo de la base de que no hay ningun metodo totalmente seguro para evitar el contagio del sistema con virus, es necesario considerar alguna estrategia o grupo de estrategias que en conjunto minimicen la posibilidad de entrada de algun tipo de agente viral al computador.

La idea clave es interponer en el camino de los virus la mayor cantidad de barreras posibles. Algunas reglas simples para seguir son las siguientes:

La idea clave es interponer en el camino de los virus la mayor cantidad de barreras posibles. Algunas reglas simples para seguir son las siguientes:

Algun cambio, principalmente en los archivos ocultos o sectores defectuosos puede ser sintoma de presencia de un virus.

jueves, 10 de enero de 2013

1º- ¿ que es un virus informatico?

Un virus informático es un programa que puede infectar a otros programas, modificándolos de tal manera que causen daño en el acto (borrar o dañar archivos) o afectar su rendimiento o seguridad.

Este software constituye una amenaza muy seria; se propaga más rápido de lo que se tarda en solucionarlo. Por lo tanto es necesario que los usuarios se mantengan informados acerca de los virus, huyendo de la ignorancia que les han permitido crecer hasta llegar a ser un grave problema.

otras definiciones de lo que son los virus informatico son:

Es un segmento de código de programación que se implanta a si mismo en un archivo ejecutable y se multiplica sistemáticamente de un archivo a otro.

Pequeño segmento de código ejecutable escrito en ensamblador o lenguaje de macro, capaz de tomar el control de la maquina o aplicación en algún momento y auto replicarse, alojándose en un soporte diferente al que se encontraba originalmente.

Programa que puede infectar otros programas modificándolos para incluir una versión de si mismo.

Son programas de ordenador. Su principal cualidad es la de poder auto replicarse o auto reproducirse. Intentan ocultar su presencia hasta el momento de su explosión y alteran el comportamiento y rendimiento del ordenador.

Los virus son programas capaces de auto reproducirse copiándose en otro programa al que infectan, todo ello sin conocimiento del usuario.

Los virus tienen la misión que le ha encomendado su programador, con lo que seria difícil decir que los virus tienen una misión común. Lo único que tienen de parecido es que deben pasar desapercibidos el máximo tiempo posible para poder cumplir su misión. Si son detectado el usuario puede eliminar el virus y controlar el contagio.

Pequeño programa cuyo objetivo es perjudicar el funcionamiento de una computadora por medio de las instrucciones con que fue programado. Por lo general se adhiere a un programa benigno y de allá se activa y reproduce a otros programas.

Los Virus Informáticos o Electrónicos o Computacionales son aquellos programas que se esconden en los dispositivos de almacenamiento y si en estos se encuentran otros programas o datos son contaminados en ese momento por aquellos. Ningún programa de Virus puede funcionar por si sólo, requiere de otros programas para poderlos corromper. Su otra característica es la capacidad que tienen de auto duplicación, haciendo copias iguales de sí mismos, entrando furtivamente y provocando anomalías en las computadoras al desarrollar su función destructora. Se les ha dado el nombre de Virus por la analogía que tiene su comportamiento con el de los Virus Biológicos.

Un Virus Informático no es mas que un programa parásito auto reproductor, generalmente de efectos destructivos, que necesita de otros programas para su reproducción. Su nombre es totalmente correcto, ya que su funcionamiento es similar al de los virus orgánicos, de 1 pasa a 2, de 2 a 4, de 4 a 8 y así hasta llegar a la epidemia. Al contrario que los Virus orgánicos, los Virus Informáticos no sufren mutaciones en su comportamiento por si solos, aunque si pueden cambiar su código en cada infección, sin alterar su funcionamiento, para evitar su fácil detección. A estos virus, debido a su técnica de ocultación, se les denomina Virus Polimórficos y cambian según un código de Encriptación variable.

Un virus informático es simplemente un programa, al igual que los utilizados en un ordenador, como WordPerfect, Lotus, o Windows. La gran diferencia es que los programas mencionados son invocados explícitamente por el usuario, para ejecutar una tarea como escribir una carta o efectuar cálculos, mientras que los virus se ejecutan solos, sin pedirle permiso al usuario. Su propósito no es ayudar al usuario en la resolución de una tarea.

2ª- ¿ que tipo de daños hacen?

Para ser conscientes del peligro que suponen los virus, hay que saber bien qué daños puede causar a mi ordenador y qué cosas no puede hacer un virus.

3ª principales tipos y caracteristicas

Un virus informático es un programa que puede infectar a otros programas, modificándolos de tal manera que causen daño en el acto (borrar o dañar archivos) o afectar su rendimiento o seguridad.

Este software constituye una amenaza muy seria; se propaga más rápido de lo que se tarda en solucionarlo. Por lo tanto es necesario que los usuarios se mantengan informados acerca de los virus, huyendo de la ignorancia que les han permitido crecer hasta llegar a ser un grave problema.

otras definiciones de lo que son los virus informatico son:

Los virus tienen la misión que le ha encomendado su programador, con lo que seria difícil decir que los virus tienen una misión común. Lo único que tienen de parecido es que deben pasar desapercibidos el máximo tiempo posible para poder cumplir su misión. Si son detectado el usuario puede eliminar el virus y controlar el contagio.

2ª- ¿ que tipo de daños hacen?

Para ser conscientes del peligro que suponen los virus, hay que saber bien qué daños puede causar a mi ordenador y qué cosas no puede hacer un virus.

Daños que pueden causar a mi ordenador:

Pueden variar: desde molestar un rato al usuario, hasta impedir el funcionamiento del ordenador, borrar toda la información almacenada sin nuestro consentimiento, incluso sin nuestro conocimiento.Algunos de los efectos que pueden causar son:

Mensajes: Visualizan mensajes molestos por pantalla.3ª principales tipos y caracteristicas

- Gusano o Worm

Son programas que tratan de reproducirse a si mismo, no produciendo efectos destructivos sino el fin de dicho programa es el de colapsar el sistema o ancho de banda, replicándose a si mismo. - Caballo de Troya o Camaleones

Son programas que permanecen en el sistema, no ocasionando acciones destructivas sino todo lo contrario suele capturar datos generalmente password enviándolos a otro sitio, o dejar indefenso el ordenador donde se ejecuta, abriendo agujeros en la seguridad del sistema, con la siguiente profanación de nuestros datos.

- Joke Program

Simplemente tienen un payload (imagen o sucesión de estas) y suelen destruir datos. - Bombas Lógicas o de Tiempo

Programas que se activan al producirse un acontecimiento determinado. la condición suele ser una fecha (Bombas de Tiempo), una combinación de teclas, o un estilo técnico Bombas Lógicas), etc... Si no se produce la condición permanece oculto al usuario. - Retro Virus

Este programa busca cualquier antivirus, localiza un bug (fallo) dentro del antivirus y normalmente lo destruye

Suscribirse a:

Entradas (Atom)