si quiere aprender a usar privalia pulse aqui

Etiquetas

- ACTITUDES (1)

- compras por internet (2)

- Formulario (1)

- gimp (1)

- INTERESES (1)

- personaje de ficcion (1)

- redes (1)

- redes sociales (1)

- seguridad en la red (4)

jueves, 23 de mayo de 2013

miércoles, 8 de mayo de 2013

martes, 30 de abril de 2013

REDES SOCIALES

ACTITUDES DE RESPETO:

El respeto es una actitud, básica que debemos mantener para poder relacionarnos correctamente, hasta las personas más queridas, pueden abusar de sus deseos de agradar si no se ponen límites.

El respeto es una actitud, básica que debemos mantener para poder relacionarnos correctamente, hasta las personas más queridas, pueden abusar de sus deseos de agradar si no se ponen límites.

- En la familia, si uno no impone y hace valer sus pensamientos, son muchas las relaciones que pueden caer y no funcionar, con los hijos, es muy importante tener autoridad, ya que la ausencia de una actitud determinante puede crearles confusión.

- En su pareja, el respeto es primordial. A veces, no saber delimitar nuestro espacio hace que la persona que tenemos por compañero, invada nuestro lugar, nuestros gustos, nuestras costumbres o simplemente nuestra forma de ser. Si no se dialoga en este tipo de situaciones, su pareja tomará decisiones por usted y lo llevará a que se adapte a su forma de vida.

- En la amistad, no existe, con los amigos, ni un rol ni una jerarquía determinada, ya que es una relación de igual a igual, los que tienen más carácter se imponen naturalmente y los que tienen un perfil más bajo terminan no siendo escuchados.

- En su trabajo, si dice que si a todo y jamás pone límites dentro de su capacidad mental y su tiempo, terminará su día laboral cargado de favores que le han solicitado, a los que usted ha accedido, aún sabiendo que no cuenta con el tiempo ni espacio suficiente.

ACTITUDES DE PARTICIPACION:

Para que la participación ciudadana tenga éxito y sea mejor, debe estar bien planificada tal y como se recoge en el “Manual Europeo sobre Toma de Decisiones y participación pública”, en cuya elaboración el Consorcio Regional de Transportes de Madrid tuvo un papel relevante.

Figura. Esquema de planificación de participación ciudadana.

Análisis previo La preparación de un proceso de participación exige un análisis detallado de cómo integrarlo en el proceso de toma de decisiones, qué agentes pueden estar interesados y cómo pueden incorporarse en su participación y comentarios en el proceso, para lo cual la preparación de una estrategia proporciona una estructura que a la larga producirá un mejor análisis.

Integración con la toma de decisiones Una de las características más importantes de una participación eficaz es que forme parte de un proceso integral de toma de decisiones, esto es, que haya una relación clara entre las actividades de participación y toma de decisiones. Por ello, planificar la estrategia de participación resulta de gran utilidad. Coordinación interna La implantación de una estrategia de participación eficaz requiere a menudo que se involucre a diversos departamentos dentro de una organización, por lo que es vital una estrategia que defina responsabilidades, plazos y procedimientos.

Revisión de la gestión Una estrategia de participación proporciona al equipo gestor la información necesaria para fijar los recursos necesarios para poder interpretar mejor los aspectos más críticos e identificar cualquier posible problema desde el principio del proyecto.

Revisión por los agentes involucrados Una forma de aumentar la credibilidad de un proceso de toma de decisiones potencialmente controvertido consiste en dar a los agentes la posibilidad de revisar la estrategia de participación.

Documentación y seguimiento Por si hubiera dudas sobre la idoneidad de una determinada estrategia de participación, es importante que exista un documento de estrategia que fije los motivos de las actividades desarrolladas en este sentido y defina el método de evaluación y seguimiento del proceso de participación.

ESFUERZO Y COMPROMISO;

ESFUERZO

De manera general, entendemos el esfuerzo como el empleo enérgico de la fuerza física, la voluntad o el ánimo contra algún impulso o resistencia. El esfuerzo no se centra en la consecución de un fin sino en los medios utilizados para alcanzarlo. Esforzarse no siempre supone lograr el objetivo, pero siempre es necesario para conseguir cosas importantes, incluso en un mundo como el nuestro en el que las máquinas han hecho que nuestra vida sea más sencilla.

Como vamos a ver el deporte es un ejemplo magnífico de actividad en la que el esfuerzo es necesario no sólo para ganar, que no es el fin principal, sino para ir superándose día a día. Muchos deportistas nos han enseñado el valor del esfuerzo y la superación personal venciendo sus miedos y sus dificultades.

COMPROMISO

El compromiso, en cualquier ámbito, es el grado de implicación que tenemos con respecto a nuestros compañeros y a la propia actividad. Estar comprometido significa poner todos los medios a nuestro alcance para conseguir un objetivo sin importar el tiempo que sea necesario o el esfuerzo que debamos realizar.

En el campo del deporte encontramos muchos ejemplos de compromiso personal y colectivo en la idea común de superarse día a día, de llegar más lejos, de hacerlo mejor. El deportista comprometido no duda en darlo todo para que su equipo se beneficie. Las figuras del entrenador y de los padres son básicas en el desarrollo del compromiso de los jóvenes deportistas.

jueves, 25 de abril de 2013

SISTEMAS OPERATIVOS

Sistemas Operativos mas Utilizados En la Actualida

Entre los sistemas mas utilizados en la actualidad tenemos:

Windows XP: Nace el 25 de octubre año 2001 es el primer sistema operativo para PC desarrollado por la compañía que no estaba basado MS-Dos, este sistema se comprende de la unión de Windows NT y Windows 2000, tiene una gran capacidad multimedia, mejoraron la multitarea. Esta versión ofrece una interfaz de acceso fácil con todo lo relacionado con multimedia (Internet, TV, DVD, fotos, reproductor).También es la primera versión para la reducción de la piratería del software, en esta versión fue instalado un reproductor de Windows media player y aspectos de su interfaz.

Windows XP: Nace el 25 de octubre año 2001 es el primer sistema operativo para PC desarrollado por la compañía que no estaba basado MS-Dos, este sistema se comprende de la unión de Windows NT y Windows 2000, tiene una gran capacidad multimedia, mejoraron la multitarea. Esta versión ofrece una interfaz de acceso fácil con todo lo relacionado con multimedia (Internet, TV, DVD, fotos, reproductor).También es la primera versión para la reducción de la piratería del software, en esta versión fue instalado un reproductor de Windows media player y aspectos de su interfaz.

Windows 2000: Este Windows sale a la luz en el año 2000, este sistema es muy útil para los administradores de sistemas. Windows 2000 estaba formado por diferentes versiones, unas para el trabajo (Windows 2000 Professional) y otras para servidores (Windows 2000 Server).

Windows 2000: Este Windows sale a la luz en el año 2000, este sistema es muy útil para los administradores de sistemas. Windows 2000 estaba formado por diferentes versiones, unas para el trabajo (Windows 2000 Professional) y otras para servidores (Windows 2000 Server).

Mejoro los sistemas ya existentes como Excel, Word y otos sistemas e implanto nuevas características como Cifrado de ficheros, Sistema de tolerancia a fallos, Servicios de acceso remoto, Balanceo de carga, Servicios de instalación desatendida por red.

Estos avances marcaron la historia de Microsoft.

Linux: Fue desarrollado en 1990 por el informático finlandés Linus Torvalds, que publicó su código como un denominado código abierto, el cual es accesible para toda las Personas, sin restricciones para modificarlo y ampliarlo. Este planteamiento, generó una nueva visión de desarrollo informático, ya que su expansión fue debida a la aportación, generalmente voluntaria y sin ánimo de lucro, de multitud de desarrolladores independientes.

Linux: Fue desarrollado en 1990 por el informático finlandés Linus Torvalds, que publicó su código como un denominado código abierto, el cual es accesible para toda las Personas, sin restricciones para modificarlo y ampliarlo. Este planteamiento, generó una nueva visión de desarrollo informático, ya que su expansión fue debida a la aportación, generalmente voluntaria y sin ánimo de lucro, de multitud de desarrolladores independientes.

Sistema operativo derivado de UNIX que, manteniendo la generalidad de sus características, como el ser multitarea y basado en bibliotecas dinámicas, puede ser ejecutado en ordenadores o computadoras personales aunque su potencia sea limitada.

En la actualidad este sistema operativo ha obtenido un cierto apoyo por parte de la industria, de forma que empresas como IBM lo integran en algunos de sus ordenadores y prestan el soporte técnico correspondiente, normalmente como parte de los sistemas servidores.

Mac OS X: En el Año 2002 Apple presenta nuevas versiones de iMac e iBook, que trabajan bajo el sistema operativo Mac OS X, con importantes novedades como pantallas planas TFT, puertos de comunicaciones FireWire y el nuevo software multimedia que incluía iPhoto, iMovie, iTunes e iDVD, entre otros. Tiene una interfaz llamada Aqua, este sistema operativo es cerrado, soporta las plataformas Intel core dúo y posteriores.

Mac OS X: En el Año 2002 Apple presenta nuevas versiones de iMac e iBook, que trabajan bajo el sistema operativo Mac OS X, con importantes novedades como pantallas planas TFT, puertos de comunicaciones FireWire y el nuevo software multimedia que incluía iPhoto, iMovie, iTunes e iDVD, entre otros. Tiene una interfaz llamada Aqua, este sistema operativo es cerrado, soporta las plataformas Intel core dúo y posteriores.

Symbian OS: sistema operativo para teléfonos q fue creado por la unión de varias empresas de telefonía móvil entre las cuales podemos nombra a Nokia, Sony Ericsson, Samsung, Motorola, Panasonic, siemens. Este sistema se crea para competir con Palm o el Windows móvil de Microsoft. El Symbian está compuesto por seis interfaces de usuario o plataformas para su sistema operativo.

Symbian OS: sistema operativo para teléfonos q fue creado por la unión de varias empresas de telefonía móvil entre las cuales podemos nombra a Nokia, Sony Ericsson, Samsung, Motorola, Panasonic, siemens. Este sistema se crea para competir con Palm o el Windows móvil de Microsoft. El Symbian está compuesto por seis interfaces de usuario o plataformas para su sistema operativo.

Las compañías que más utilizan este sistema operativo son Nokia Motorola y Sony Ericsson

Tron: Fue creado en el año de 1984 por una ambiciosa iniciativa japonesa que utiliza (The Real-time Operating system Nucleus), El Tron es considerado como uno de los primeros S.O libres incluso antes que Linux aunque no es muy conocido a nivel mundial ya que en 1989 Estados Unidos amenazo a Japón con bloqueo comercial si instalaba Tron en su país.

Tron: Fue creado en el año de 1984 por una ambiciosa iniciativa japonesa que utiliza (The Real-time Operating system Nucleus), El Tron es considerado como uno de los primeros S.O libres incluso antes que Linux aunque no es muy conocido a nivel mundial ya que en 1989 Estados Unidos amenazo a Japón con bloqueo comercial si instalaba Tron en su país.

Pero es unos de lo más utilizados ya que se encuentra instalado en cámaras digitales, cámaras de video, teléfonos, faxes, sistema de navegación de automóviles.

Es un sistema operativo utilizado por unos 3.000.000.000 de microprocesadores.

Windows XP: Nace el 25 de octubre año 2001 es el primer sistema operativo para PC desarrollado por la compañía que no estaba basado MS-Dos, este sistema se comprende de la unión de Windows NT y Windows 2000, tiene una gran capacidad multimedia, mejoraron la multitarea. Esta versión ofrece una interfaz de acceso fácil con todo lo relacionado con multimedia (Internet, TV, DVD, fotos, reproductor).También es la primera versión para la reducción de la piratería del software, en esta versión fue instalado un reproductor de Windows media player y aspectos de su interfaz.

Windows XP: Nace el 25 de octubre año 2001 es el primer sistema operativo para PC desarrollado por la compañía que no estaba basado MS-Dos, este sistema se comprende de la unión de Windows NT y Windows 2000, tiene una gran capacidad multimedia, mejoraron la multitarea. Esta versión ofrece una interfaz de acceso fácil con todo lo relacionado con multimedia (Internet, TV, DVD, fotos, reproductor).También es la primera versión para la reducción de la piratería del software, en esta versión fue instalado un reproductor de Windows media player y aspectos de su interfaz. Windows 2000: Este Windows sale a la luz en el año 2000, este sistema es muy útil para los administradores de sistemas. Windows 2000 estaba formado por diferentes versiones, unas para el trabajo (Windows 2000 Professional) y otras para servidores (Windows 2000 Server).

Windows 2000: Este Windows sale a la luz en el año 2000, este sistema es muy útil para los administradores de sistemas. Windows 2000 estaba formado por diferentes versiones, unas para el trabajo (Windows 2000 Professional) y otras para servidores (Windows 2000 Server).Mejoro los sistemas ya existentes como Excel, Word y otos sistemas e implanto nuevas características como Cifrado de ficheros, Sistema de tolerancia a fallos, Servicios de acceso remoto, Balanceo de carga, Servicios de instalación desatendida por red.

Estos avances marcaron la historia de Microsoft.

Linux: Fue desarrollado en 1990 por el informático finlandés Linus Torvalds, que publicó su código como un denominado código abierto, el cual es accesible para toda las Personas, sin restricciones para modificarlo y ampliarlo. Este planteamiento, generó una nueva visión de desarrollo informático, ya que su expansión fue debida a la aportación, generalmente voluntaria y sin ánimo de lucro, de multitud de desarrolladores independientes.

Linux: Fue desarrollado en 1990 por el informático finlandés Linus Torvalds, que publicó su código como un denominado código abierto, el cual es accesible para toda las Personas, sin restricciones para modificarlo y ampliarlo. Este planteamiento, generó una nueva visión de desarrollo informático, ya que su expansión fue debida a la aportación, generalmente voluntaria y sin ánimo de lucro, de multitud de desarrolladores independientes.Sistema operativo derivado de UNIX que, manteniendo la generalidad de sus características, como el ser multitarea y basado en bibliotecas dinámicas, puede ser ejecutado en ordenadores o computadoras personales aunque su potencia sea limitada.

En la actualidad este sistema operativo ha obtenido un cierto apoyo por parte de la industria, de forma que empresas como IBM lo integran en algunos de sus ordenadores y prestan el soporte técnico correspondiente, normalmente como parte de los sistemas servidores.

Mac OS X: En el Año 2002 Apple presenta nuevas versiones de iMac e iBook, que trabajan bajo el sistema operativo Mac OS X, con importantes novedades como pantallas planas TFT, puertos de comunicaciones FireWire y el nuevo software multimedia que incluía iPhoto, iMovie, iTunes e iDVD, entre otros. Tiene una interfaz llamada Aqua, este sistema operativo es cerrado, soporta las plataformas Intel core dúo y posteriores.

Mac OS X: En el Año 2002 Apple presenta nuevas versiones de iMac e iBook, que trabajan bajo el sistema operativo Mac OS X, con importantes novedades como pantallas planas TFT, puertos de comunicaciones FireWire y el nuevo software multimedia que incluía iPhoto, iMovie, iTunes e iDVD, entre otros. Tiene una interfaz llamada Aqua, este sistema operativo es cerrado, soporta las plataformas Intel core dúo y posteriores. Symbian OS: sistema operativo para teléfonos q fue creado por la unión de varias empresas de telefonía móvil entre las cuales podemos nombra a Nokia, Sony Ericsson, Samsung, Motorola, Panasonic, siemens. Este sistema se crea para competir con Palm o el Windows móvil de Microsoft. El Symbian está compuesto por seis interfaces de usuario o plataformas para su sistema operativo.

Symbian OS: sistema operativo para teléfonos q fue creado por la unión de varias empresas de telefonía móvil entre las cuales podemos nombra a Nokia, Sony Ericsson, Samsung, Motorola, Panasonic, siemens. Este sistema se crea para competir con Palm o el Windows móvil de Microsoft. El Symbian está compuesto por seis interfaces de usuario o plataformas para su sistema operativo.Las compañías que más utilizan este sistema operativo son Nokia Motorola y Sony Ericsson

Tron: Fue creado en el año de 1984 por una ambiciosa iniciativa japonesa que utiliza (The Real-time Operating system Nucleus), El Tron es considerado como uno de los primeros S.O libres incluso antes que Linux aunque no es muy conocido a nivel mundial ya que en 1989 Estados Unidos amenazo a Japón con bloqueo comercial si instalaba Tron en su país.

Tron: Fue creado en el año de 1984 por una ambiciosa iniciativa japonesa que utiliza (The Real-time Operating system Nucleus), El Tron es considerado como uno de los primeros S.O libres incluso antes que Linux aunque no es muy conocido a nivel mundial ya que en 1989 Estados Unidos amenazo a Japón con bloqueo comercial si instalaba Tron en su país.Pero es unos de lo más utilizados ya que se encuentra instalado en cámaras digitales, cámaras de video, teléfonos, faxes, sistema de navegación de automóviles.

Es un sistema operativo utilizado por unos 3.000.000.000 de microprocesadores.

Para ver el trabajo pincha aquí

jueves, 21 de febrero de 2013

¿ quien es peter griffin ?

Peter Griffin es un personaje ficticio y protagonista principal de la serie Padre de familia. Es el patriarca de la familia Griffin, está casado con Lois Pewterschmidt, con quien tiene tres hijos, Meg, Chris y Stewie Griffin, también es el padre biológico de Bertram. Seth MacFarlane le presta su voz al personaje con un marcado acentorhodense. Dicho actor, a la par que creador de la serie, diseñó a Peter y al resto de la familia el 31 de enero de 1999 en el estreno del primer episodio

episodio de padre de familia:

Peter Griffin es un personaje ficticio y protagonista principal de la serie Padre de familia. Es el patriarca de la familia Griffin, está casado con Lois Pewterschmidt, con quien tiene tres hijos, Meg, Chris y Stewie Griffin, también es el padre biológico de Bertram. Seth MacFarlane le presta su voz al personaje con un marcado acentorhodense. Dicho actor, a la par que creador de la serie, diseñó a Peter y al resto de la familia el 31 de enero de 1999 en el estreno del primer episodio

episodio de padre de familia:

jueves, 14 de febrero de 2013

tratamiento de imagenes

1.- ¿que es GIMP?

GIMP (GNU Image Manipulation Program) es un programa de edición de imágenes digitales en forma de mapa de bits, tanto dibujos como fotografías. Es un programa libre y gratuito. Forma parte del proyecto GNU y está disponible bajo la Licencia pública general de GNU

2.- imagen de logotipo de GIMP.

3.- pagia oficial de GIMP.

http://www.gimp.org/

4.- otros programas de tratamiento de imagenes

Rename Master

Una de las tareas básicas trabajando con imágenes, y de las más tediosas si no se cuenta con alguna utilidad como esta, es renombrar archivos de imagen. Con Rename Master puedes hacerlo con solo un par de clics, configurando múltiples filtros, sufijos o prefijos. Ya nunca más fallarán tus lotes en Photoshop o la grabación de tus DVD de fotos por tener uno de esos nombres de archivo enormemente largos y llenos de símbolos.

2. Photosizer

Después del renombrado, la tarea más común de organización de imágenes para proyectos de todo tipo es el cambio de tamaño, por ejemplo, para subir una serie de previsualizaciones en pequeño tamaño a una galería web. Con Photosizer lo harás rápidamente, seleccionando fácilmente y en una sola pantalla todas las opciones de configuración del cambio de tamaño: una carpeta de origen, en la que están las imágenes, otra de destino para guardar las que Photosizer cambie de tamaño, el tamaño resultante (en píxeles o en porcentaje), la resolución que deberán tener (como porcentaje de calidad) y el formato de archivo de salida.

1. PicSizer

Aunque también cambia las imágenes de tamaño, no hace nada distinto que no haga Photosizer, así que lo que hace destacar a PicSizer es su capacidad de conversión de archivos. Soporta los formatos de archivo más ampliamente utilizados, como JPG, GIF, BMP, TIFF, TGA y PNG, y en el caso de JPG y PNG, además permite seleccionar el ratio de compresión. Con esta utilidad podrás seleccionar la carpeta donde están las imágenes a convertir, la carpeta destino de la conversión, el formato de salida, el prefijo que quieres añadir al nombre de todos los archivos, y todo ello también en una única pantalla, y en menos de un minuto. Así que podrás irte tranquilamente a tomar un cafetito mientras

5.- ¿ que es una capa ?

Una capa es un recurso que simula una hoja transparente.

Es decir, no solo GIMP, también en otros programas de diseño como Photoshop, Corel Draw, etc... las capas tienen la misma función, trabajan como hojas transparentes en las que puedes insertar imágenes, modificar colores, escribir, etc... sin modificar la capa anterior debido asu transparencia.

Dejando de lado los computadores, imagínate que tienes 2 hojas transparentes, digamos que quieres dibujar un personaje con su nombre, para ello usarás una hoja para dibujar el personaje y otra hoja para escribir su nombre, una vez vez dibujado el personaje colocarás la hoja con el texto sobre la hoja que tiene el personaje, como son hojas transparentes podrás seguir viendo el personaje junto a su nombre aunque una este sobre la otra y si no te gusta como escribiste el nombre puedes reemplazar el nombre simplemente cambiando la hoja donde escribiste el nombre sin afectar la hoja donde esta dibujado el personaje. Esa es la función que tienen las capas.

6.- simbolo de clonar

La herramienta para clonar usa la brocha actual para pintar, copiando desde una imagen o patrón. Tiene muchos usos, uno de los más importantes es el de reparar problemas en áreas de una fotografía digital pintando sobre ellos los píxeles de otras áreas. Esta técnica toma tiempo para aprenderse, pero en las manos de un usuario capaz es muy poderosa. Otro uso importante es el de pintar patrones de líneas o curvas.

Si desea clonar de una imagen en vez de un patrón, debe decirle al GIMP de cuál imagen copiar. Esto se hace manteniendo presionada la tecla Ctrl y clicando en la imagen origen determinada. Hasta que no haya seleccionado la imagen origen de esta forma, no le será posible pintar con la herramienta para clonar: el cursor le avisará de esto mostrando un símbolo de “prohibido”.

Si clona desde un patrón, éste será enlozado. Esto es: cuando el punto del que se copia sobrepasa uno de los ejes, salta al eje opuesto y continúa como si el patrón estuviera repetido infinitamente en cada lado. Cuando clone desde una imagen esto no sucede: al salirse de los ejes de la imagen origen la herramienta deja de producir cambios.

Puede clonar desde cualquier "dibujable" (es decir, cualquier capa, máscara de capa, o canal) y hacia cualquier "dibujable". Incluso puede clonar desde o hacia la máscara de selección cambiando al modo de máscara rapida. Si esto implica copiar colores a un objetivo que no los admita (por ejemplo, clonar desde una capa RGB hacia una capa indizada o hacia una máscara de capa), entonces los colores son convertidos a la mejor aproximación posible.

GIMP (GNU Image Manipulation Program) es un programa de edición de imágenes digitales en forma de mapa de bits, tanto dibujos como fotografías. Es un programa libre y gratuito. Forma parte del proyecto GNU y está disponible bajo la Licencia pública general de GNU

2.- imagen de logotipo de GIMP.

3.- pagia oficial de GIMP.

http://www.gimp.org/

4.- otros programas de tratamiento de imagenes

Rename Master

Una de las tareas básicas trabajando con imágenes, y de las más tediosas si no se cuenta con alguna utilidad como esta, es renombrar archivos de imagen. Con Rename Master puedes hacerlo con solo un par de clics, configurando múltiples filtros, sufijos o prefijos. Ya nunca más fallarán tus lotes en Photoshop o la grabación de tus DVD de fotos por tener uno de esos nombres de archivo enormemente largos y llenos de símbolos.

2. Photosizer

1. PicSizer

Aunque también cambia las imágenes de tamaño, no hace nada distinto que no haga Photosizer, así que lo que hace destacar a PicSizer es su capacidad de conversión de archivos. Soporta los formatos de archivo más ampliamente utilizados, como JPG, GIF, BMP, TIFF, TGA y PNG, y en el caso de JPG y PNG, además permite seleccionar el ratio de compresión. Con esta utilidad podrás seleccionar la carpeta donde están las imágenes a convertir, la carpeta destino de la conversión, el formato de salida, el prefijo que quieres añadir al nombre de todos los archivos, y todo ello también en una única pantalla, y en menos de un minuto. Así que podrás irte tranquilamente a tomar un cafetito mientras

5.- ¿ que es una capa ?

Una capa es un recurso que simula una hoja transparente.

Es decir, no solo GIMP, también en otros programas de diseño como Photoshop, Corel Draw, etc... las capas tienen la misma función, trabajan como hojas transparentes en las que puedes insertar imágenes, modificar colores, escribir, etc... sin modificar la capa anterior debido asu transparencia.

Dejando de lado los computadores, imagínate que tienes 2 hojas transparentes, digamos que quieres dibujar un personaje con su nombre, para ello usarás una hoja para dibujar el personaje y otra hoja para escribir su nombre, una vez vez dibujado el personaje colocarás la hoja con el texto sobre la hoja que tiene el personaje, como son hojas transparentes podrás seguir viendo el personaje junto a su nombre aunque una este sobre la otra y si no te gusta como escribiste el nombre puedes reemplazar el nombre simplemente cambiando la hoja donde escribiste el nombre sin afectar la hoja donde esta dibujado el personaje. Esa es la función que tienen las capas.

6.- simbolo de clonar

La herramienta para clonar usa la brocha actual para pintar, copiando desde una imagen o patrón. Tiene muchos usos, uno de los más importantes es el de reparar problemas en áreas de una fotografía digital pintando sobre ellos los píxeles de otras áreas. Esta técnica toma tiempo para aprenderse, pero en las manos de un usuario capaz es muy poderosa. Otro uso importante es el de pintar patrones de líneas o curvas.

Si desea clonar de una imagen en vez de un patrón, debe decirle al GIMP de cuál imagen copiar. Esto se hace manteniendo presionada la tecla Ctrl y clicando en la imagen origen determinada. Hasta que no haya seleccionado la imagen origen de esta forma, no le será posible pintar con la herramienta para clonar: el cursor le avisará de esto mostrando un símbolo de “prohibido”.

Si clona desde un patrón, éste será enlozado. Esto es: cuando el punto del que se copia sobrepasa uno de los ejes, salta al eje opuesto y continúa como si el patrón estuviera repetido infinitamente en cada lado. Cuando clone desde una imagen esto no sucede: al salirse de los ejes de la imagen origen la herramienta deja de producir cambios.

Puede clonar desde cualquier "dibujable" (es decir, cualquier capa, máscara de capa, o canal) y hacia cualquier "dibujable". Incluso puede clonar desde o hacia la máscara de selección cambiando al modo de máscara rapida. Si esto implica copiar colores a un objetivo que no los admita (por ejemplo, clonar desde una capa RGB hacia una capa indizada o hacia una máscara de capa), entonces los colores son convertidos a la mejor aproximación posible.

La herramienta para clonar puede activarse desde el menú de la imagen:

- Herramientas → Herramientas de pintura → Clonar; también puede activarse clicando en el icono: ; o desde el teclado usando el atajo c, o S en GIMP-2.10.

Diríjase a la descripción sobre las herramientas de brocha para obtener información sobre las opciones que se aplican a todas o a varias de estas herramientas.

- Ctrl

- La tecla Ctrl se utiliza para seleccionar el origen si se clona desde una imagen. No tiene efecto si se clona desde un patrón. Puede clonar desde cualquier capa de cualquier imagen clicando en su ventana con la tecla Ctrl presionada, mientras la capa deseada está activa (esto se muestra en el diálogo de capas). Si la alineación está colocada como "no alineada" o "alineada" en las opciones de herramientas, el punto en el cual se haga clic se convertirá en el origen del clonado: los datos de la imagen en dicho punto serán usados cuando comience a pintar con la herramienta para clonar. En el modo de selección del origen el símbolo del cursor cambia a una cruz.

- Patrón

- Al clicar en el símbolo del patrón aparece el diálogo de patrones, desde el cual puede seleccionar el patrón a pintar. Esta opción sólo es relevante si desea clonar utilizando un patrón como origen.

- Origen

- La elección que haga aquí determina si los datos serán copiados desde el patrón descrito arriba, o desde una de las imágenes que se encuentren abiertas. Si escoge “imagen origen”, le debe decir al GIMP cuál capa se tomará como origen, efectuando Ctrl-clic en la misma.

- Alineación

- El modo de alineación determina la manera en que la posición origen se desfaza para cada trazo de brocha.

Arriba: ilustración esquemática de los tres posibles modos de alineación. El cursor del mouse se muestra como un rectángulo rojo, y el punto de origen como una cruz negra.

- No alineado

- En este modo cada trazo de brocha se trata por separado. Para cada trazo el punto en que primero se haga clic es copiado desde el punto especificado del origen. No hay relación entre un trazo y otro. En este modo la imagen pintada puede cortarse si los trazos se intersectan.

- Alineado

- En este modo el primer clic que se hace al pintar determina el desface entre la imagen origen y el resultado de la clonación, y todos los trazos de brocha subsecuentes usarán el mismo desface. Con esto puede efectuar los trazos que desee, y éstos se unirán suavemente unos con otros.

Si quisiera cambiar el desface, puede hacerlo cambiando al modo no alineado, luego pinte un trazo, y vuelva al modo alineado. Los trazos subsecuentes usarán el mismo desface que el primer trazo que efectúe. - Registrado

- Este modo copia cada píxel del origen al píxel con la misma ubicación del objetivo. Es común usarlo cuando se desea clonar de una capa a otra de la misma imagen. También es útil cuando se clona desde un patrón si quiere que los ejes izquierdo o superior del patrón se alineen precisamente con los ejes correspondientes a la capa objetivo.

- Transparencia

- Los efectos de la herramienta para clonar sobre la transparencia son un poco difíciles de entender. No se puede clonar la transparencia: si intenta clonar desde un origen transparente, nada sucederá en el destino. Si clona desde un origen traslúcido, el efecto será determinado por la opacidad del orígen. Así que asumiendo una opacidad del 100% y una brocha dura:

El clonar nunca incrementa la transparencia. Pero, a menos que se active "mantener transparencia" para la capa, sí puede reducirla. Clonar un área opaca sobre un área traslúcida produce un resultado opaco. Y clonar un área traslúcida sobre otra área traslúcida causa un incremento en la opacidad.- Clonar un negro traslúcido sobre blanco produce gris.

- Clonar un negro traslúcido sobre negro produce negro.

- Clonar un blanco traslúcido sobre blanco produce blanco.

- Clonar un blanco traslúcido sobre negro produce gris.

- Brochas "filtro"

- Hay unas pocas formas no tan obvias de utilizar esta herramienta para obtener efectos impresionantes. Algo que puede hacer es crear "brochas filtro", esto es, aplicar el efecto de un filtro con una brocha. Para lograrlo, duplique la capa en la que desea trabajar y aplique el filtro a la copia. Luego active la herramienta para clonar seleccionando como orígen "imagen origen", y la alineación a "registrado". Haga Ctrl-clic sobre la capa filtrada para elegirla como origen, y pinte sobre la capa original. Con esto estará pintando los datos de la imagen filtrada sobre la capa original.

- Brocha historial

- Puede utilizar un método parecido para imitar la "brocha historial" de Photoshop, que permite deshacer o rehacer cambios selectivamente usando una brocha. Para lograrlo, comienze duplicando la imagen. Luego, en el original, retroceda al estado que desee del historial de la imagen, ya sea deshaciendo o empleando el diálogo del historial de deshacer (esto debe ser hecho en el original y no en la copia, porque al duplicar no se conserva el historial de deshacer). Ahora active la herramienta para clonar, seleccionando como origen "imagen origen" y alineación "registrado". Haga Ctrl-clic sobre la capa de una imagen, y pinte sobre la capa correspondiente de la otra imagen. Dependiendo el sentido en que lo haga, tendrá una "brocha de deshacer" o una "brocha de rehacer".

miércoles, 30 de enero de 2013

CORREO ELECTRONICO

Consejos para la eleccion de una contraseña

|

Lo cumple mi contraseña

|

Claves que superen los 8 digitos

|

SI

|

Se utilizan solo numeros

|

NO

|

Elegir contraseña formulada con palabras y letras

|

SI

|

Utilizar la misma contraseña en todos los sitios, ya que si hachean una no se puedan conectar a otras cuentas

|

NO

|

El uso de los símbolos en las claves las hace casi inolvidables

|

NO

|

El documento creado anteriormente, guardado en algun dispositivo usb, cd o dvd que no sea compartido con otras personas

|

NO

|

Pulsar la casilla que pone recordar contraseña o/y usuario con ferecuencia de un mes

|

NO

|

REDES

¿ que es una red informatica?

Una red informática, red de computadoras o de ordenadores, es un conjunto de computadoras conectadas entre sí compartiendo información, recursos como CD-ROM, impresoras, grabadoras de DVD y servicios como e-mail, Chat, conexiones a Internet, juegos, etc.

¿para que sirve?

ejemplos de redes informaticas

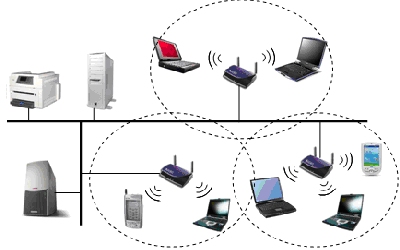

En la imagen de WLAN (Wireless LAN) podemos ver el medio “guiado” representado por la línea negra de cableado, y el medio “no guiado”, correspondiente al acceso inalámbrico marcado en los círculos punteados.

Todas estas clasificaciones, nos permiten identificar la forma en que estamos conectados a una red, qué uso podemos darle y el tipo de información a la cual tendremos acceso. Conocerlas entonces nos servirá para elegir con una base mucho más sólida, qué conexión necesitamos para cubrir las necesidades de nuestro negocio y valorizar los costos que implica cada una de ellas.

Más adelante, iré publicando una serie de posts para ir ampliando más en detalle el tema de conectividad y redes. Desde ya se agradecen sus comentarios y aportes.

Una red informática, red de computadoras o de ordenadores, es un conjunto de computadoras conectadas entre sí compartiendo información, recursos como CD-ROM, impresoras, grabadoras de DVD y servicios como e-mail, Chat, conexiones a Internet, juegos, etc.

¿para que sirve?

Permiten que los ordenadores se conecten entre sí para intercambiar información y compartir el hardware y software.

- Redes por Alcance

- Redes por tipo de conexión

- Redes por relación funcional

- Redes por Topología

- Redes por Direccionalidad

- Redes por grado de autentificación

- Redes por grado de difusión

- Redes por servicio y función

- REDES POR TIPO DE CONEXION

En la imagen de WLAN (Wireless LAN) podemos ver el medio “guiado” representado por la línea negra de cableado, y el medio “no guiado”, correspondiente al acceso inalámbrico marcado en los círculos punteados.

- REDES POR RELACION FUNCIONAL

- REDES POR TOPOLOGIA

- REDES POR DIRECCIONALIDAD DE DATOS

- REDES SEGÚN GRADO DE AUTENTIFICACION

- SEGÚN GRADO DE DIFUSIÓN

- REDES SEGÚN SERVICIO O FUNCION

Todas estas clasificaciones, nos permiten identificar la forma en que estamos conectados a una red, qué uso podemos darle y el tipo de información a la cual tendremos acceso. Conocerlas entonces nos servirá para elegir con una base mucho más sólida, qué conexión necesitamos para cubrir las necesidades de nuestro negocio y valorizar los costos que implica cada una de ellas.

Más adelante, iré publicando una serie de posts para ir ampliando más en detalle el tema de conectividad y redes. Desde ya se agradecen sus comentarios y aportes.

jueves, 24 de enero de 2013

nuestros intereses

LMFAO

La verdad es que este deporte es muy bonito de ver, aunque a veces dura mucho y te cansas de verlos jugar, pero bueno...

El fútbol es el deporte más conocido en el mundo, por sus aficionados que se dejan la piel gritando y animando a su equipo.

me gusta su musica sus bailes y el pasito del robot es bien dibertido

Porque es un deporte muy divertido en el que juegan 11 contra 11,dos porteros y un arbitro. Esta muy bien ver como enlazan jugadas para marcar goles y ganar. Es un deporte muy competitivo, en el que los jugadores se dejan la piel para ganar y conseguir titulos. El árbitro es quién manda en el partido, que dice si hay faltas o algo, no incorrecto.

La verdad es que este deporte es muy bonito de ver, aunque a veces dura mucho y te cansas de verlos jugar, pero bueno...

El fútbol es el deporte más conocido en el mundo, por sus aficionados que se dejan la piel gritando y animando a su equipo.

SEGURIDAD EN EL CORREO ELECTRONICO

SPAM

Se llama spam, correo basura o mensaje basura a los mensajes no solicitados, no deseados o de remitente no conocido (correo anónimo), habitualmente de tipo publicitario, generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. La acción de enviar dichos mensajes se denomina spamming. La palabra spam proviene de la segunda guerra mundial, cuando los familiares de los soldados en guerra les enviaban comida enlatada, entre estas comidas enlatadasentre estas comidas enlatadas, estaba una carne enlatada llamada spam, que en los Estados Unidos era y sigue siendo muy común.

¡Borrelos!

- Verifique su correo electrónico a diario para evitar la acumulación y evitar la llegada de nuevos emails.

- Aprenda a utilizar algún programa que clasifique estos mensajes y los elimine automáticamente.

- Evite el reenvio de estos mensajes tales como donaciones, alerta de virus, amistad, amor, religiosos o de negocio.

- Cuide a quien da su email, utilize el servicio de correo electrónico para asuntos académicos, administrativos y aprenda a usar el servicio de su preferencia correctamente.

- Evite el uso de "outlook express" sin criterios o algún tipo de protección, el SPAM puede adquirir todos sus contáctos y reenviar el mensaje automáticamente, como si fuese usted mismo.

Como saber si un correo es genuino:

Verifique en su cliente de correo la opción de ver los "Full Headers" (Long headers, Internet headers...).

Le mostrará una pantalla como esta:

PHISING

Se llama spam, correo basura o mensaje basura a los mensajes no solicitados, no deseados o de remitente no conocido (correo anónimo), habitualmente de tipo publicitario, generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. La acción de enviar dichos mensajes se denomina spamming. La palabra spam proviene de la segunda guerra mundial, cuando los familiares de los soldados en guerra les enviaban comida enlatada, entre estas comidas enlatadasentre estas comidas enlatadas, estaba una carne enlatada llamada spam, que en los Estados Unidos era y sigue siendo muy común.

¡Borrelos!

- Verifique su correo electrónico a diario para evitar la acumulación y evitar la llegada de nuevos emails.

- Aprenda a utilizar algún programa que clasifique estos mensajes y los elimine automáticamente.

- Evite el reenvio de estos mensajes tales como donaciones, alerta de virus, amistad, amor, religiosos o de negocio.

- Cuide a quien da su email, utilize el servicio de correo electrónico para asuntos académicos, administrativos y aprenda a usar el servicio de su preferencia correctamente.

- Evite el uso de "outlook express" sin criterios o algún tipo de protección, el SPAM puede adquirir todos sus contáctos y reenviar el mensaje automáticamente, como si fuese usted mismo.

Como saber si un correo es genuino:

Verifique en su cliente de correo la opción de ver los "Full Headers" (Long headers, Internet headers...).

Le mostrará una pantalla como esta:

COOKIES

Las cookies son una pequeña pieza de información enviada por un sitio web, las cuales son almacenadas en el navegador del usuario del sitio, de esta manera el sitio web puede consultar dicha información para notificar al sitio de la actividad previa del usuario. Sus principales funciones son:

- Llevar el control de usuarios: cuando un usuario introduce su nombre de usuario y contraseña, se almacena una cookie para que no tenga que estar introduciéndolas para cada página del servidor. Sin embargo, una cookie no identifica a una persona, sino a una combinación de computador-navegador-usuario.

- Conseguir información sobre los hábitos de navegación del usuario, e intentos de spyware, por parte de agencias de publicidad y otros. Esto puede causar problemas de privacidad y es una de las razones por la que las cookies tienen sus detractores.

Phishing es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria). El estafador, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas.

Hace un par de días recibí uno de estos intentos de phishing, y decidí que sería interesante analiarlo brevemente aquí con el objeto de mostrar a los lectores su funcionamiento básico. Así aprenderás a identificarlos facilmente.

Recibí un correo supuestamente de Amazon.com, una tienda on-line de libros que uso mucho

La otra cosa importante en la que nos debemos fijar es que, aunque el nombre del remitente pone 'Amazon.com', si te fijas en la dirección de correo real (moviendo el cursor sobre el nombre), ésta es, de hecho, zfuzvq@lycos.co.ukDe hecho también recibí ayer un phshing de un banco español

JOKES O HOAXES

Un virus informático es un programa que se copia automáticamente y que tiene por objeto alterar el funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Aunque popularmente se incluye al "malware" dentro de los virus, en el sentido estricto de esta ciencia un virus son programas que se replican y ejecutan por sí mismos. Los virus habitualmente reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden intencionadamente destruir datos en la computadora, aunque también existen otros más benignos, que solo se caracterizan por ser molestos.

Los virus informáticos tienen básicamente la función de propagarse, replicándose, pero algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptualmente simple: ejecutando un programa infectado en la mayoria de las veces por desconocimiento del usuario, el código del virus queda residente (alojado) en la memoria RAM de la computadoradora, aun cuando el programa que lo contenía haya terminado de ejecutarse. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando los posteriores archivos ejecutables que sean llamados para su ejecucion, añadiendo su propio código al del programa siendo este infectado y grabándo en disco, con lo cual el proceso de replicado se completa.

Los virus informáticos tienen básicamente la función de propagarse, replicándose, pero algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptualmente simple: ejecutando un programa infectado en la mayoria de las veces por desconocimiento del usuario, el código del virus queda residente (alojado) en la memoria RAM de la computadoradora, aun cuando el programa que lo contenía haya terminado de ejecutarse. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando los posteriores archivos ejecutables que sean llamados para su ejecucion, añadiendo su propio código al del programa siendo este infectado y grabándo en disco, con lo cual el proceso de replicado se completa.

martes, 22 de enero de 2013

miércoles, 16 de enero de 2013

VIRUS INFORMATICO 2

1.- ¿ QUE SON LOS GUSANOS Y LOS TROYANOS?

Un worm o gusano informático es similar a un virus por su diseño, y es considerado una subclase de virus. Los gusanos informáticos se propagan de ordenador a ordenador, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Un gusano informático se aprovecha de un archivo o de características de transporte de tu sistema, para viajar.

Lo más peligroso de los worms o gusanos informáticos es su capacidad para replicarse en tu sistema, por lo que tu ordenador podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador enorme. Un ejemplo sería el envío de una copia de sí mismo a cada uno de los contactos de tu libreta de direcciones de tu programa de email. Entonces, el gusano se replica y se envía a cada uno de los contactos de la libreta de direcciones de cada uno de los receptores, y así continuamente.

Debido a la naturaleza de copiado de un gusano informático y de su capacidad de viajar a través de redes el resultado final, en la mayoría de los casos, es que el gusano consume demasiada memoria de sistema (o anchura de banda de la red), haciendo que los servidores y los ordenadores individuales dejen de responder.

En ataques de gusano recientes, como el del gusano Blaster Worm, el gusano está diseñado para hacer un túnel en tu sistema y permitir que usuarios malévolos controlen remotamente tu ordenador.

2.- Proteger contra escritura todo diskette que se utilice en el sistema. Esto no evita que el sistema se contagie, pero previene el contagio de programas del diskette en caso de que el sistema tenga algun tipo de virus no detectado. Esta politica tiende a evitar que un equipo infectado transmita el virus a otros equipos.

3.- Antes de usar programas de diskettes es conveniente revisarlos con un antivirus para detectar la presencia de virus.

4.- Si se detecta alguna actividad viral en un sistema conectado a una red de datos es conveniente aislar el equipo fisicamente de la red desconectandolo hasta tanto se haya eliminado el virus del equipo infectado.

5.- Los equipos de computadoras nuevos poseen mecanismos de hardware (activables desde el "setup") para impedir escrituras en los sectores de arranque de los discos rigidos. Es recomendable que esta caracteristica este habilitada para impedir el contagio de algun tipo de virus de boot.

6.- Ante cualquier comportamiento anormal del sistema es conveniente apagarlo inmediatamente. Algunos sintomas que reflejan la posible existencia de virus son:

7.- Si se sospechara la presencia de virus en un equipo se deben seguir (en la medida de lo posible) los pasos siguientes:

8.- De ser necesario usar algun programa de procedencia dudosa o que se sospecha que puede tener virus, es conveniente usarlo en algun computador aislado del resto de los equipos de importancia que pudiera haber.

9.- Siempre que sea posible, se deben setear los atributos de los archivos de manera que sean de solo-lectura y accesibles con privilegios. Existen virus que cambian los privilegios de un archivos antes de contagiarlo y luego lo restituyen, pero por lo general la mayoria no lo hace.

10.- Es conveniente mantener un control periodico de la distribucion de espacios en los discos rigidos. Cualquier utilitario confiable permite obtener datos utiles sobre el estado del disco: espacio usado por archivos normales, espacio de archivos del sistema y ocultos, espacio libre, cantidad de sectores defectuosos, etc.

Algun cambio, principalmente en los archivos ocultos o sectores defectuosos puede ser sintoma de presencia de un virus.

Un worm o gusano informático es similar a un virus por su diseño, y es considerado una subclase de virus. Los gusanos informáticos se propagan de ordenador a ordenador, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Un gusano informático se aprovecha de un archivo o de características de transporte de tu sistema, para viajar.

Lo más peligroso de los worms o gusanos informáticos es su capacidad para replicarse en tu sistema, por lo que tu ordenador podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador enorme. Un ejemplo sería el envío de una copia de sí mismo a cada uno de los contactos de tu libreta de direcciones de tu programa de email. Entonces, el gusano se replica y se envía a cada uno de los contactos de la libreta de direcciones de cada uno de los receptores, y así continuamente.

Debido a la naturaleza de copiado de un gusano informático y de su capacidad de viajar a través de redes el resultado final, en la mayoría de los casos, es que el gusano consume demasiada memoria de sistema (o anchura de banda de la red), haciendo que los servidores y los ordenadores individuales dejen de responder.

En ataques de gusano recientes, como el del gusano Blaster Worm, el gusano está diseñado para hacer un túnel en tu sistema y permitir que usuarios malévolos controlen remotamente tu ordenador.

Un troyano informático, caballo de Troya o Trojan Horse está tan lleno de artimañas como lo estaba el mitológico caballo de Troya del que se ha tomado el nombre.

A primera vista el troyano parece ser un programa útil, pero en realidad hará daño una vez instalado o ejecutado en tu ordenador. Los que reciben un troyano normalmente son engañados a abrirlos porque creen que han recibido un programa legítimo o archivos de procedencia segura.

Cuando se activa un troyano en tu ordenador, los resultados pueden variar. Algunos troyanos se diseñan para ser más molestos que malévolos (como cambiar tu escritorio agregando iconos de escritorio activos tontos), mientras que otros pueden causar daño serio, suprimiendo archivos y destruyendo información de tu sistema.

También se conoce a los troyanos por crear puertas traseras o backdoors en tu ordenador permitiendo el acceso de usuarios malévolo a tu sistema, accediendo a tu información confidencial o personal.

A diferencia de los virus y gusanos, los troyanos ni se auto replican ni se reproducen infectando otros archivos.

aqui os voy a dejar una presentacion sobre los gusanos y los caballos de troya:

2.- ¿ COMO SE PROPAGAN LOS VIRUS E INFECTAN LOS ORDENADORES ?

- Una de las maneras más comunes de infección es, la descarga de software pirata (software hacker), esta infección ocurre pues los hacker introducen sus virus en estas wed para propagar sus virus más fácil mente.

- Entrada de archivos en USB (Universal Serial Bus) o CD (Discos) de otros usuarios infectados.

- Mensajes de ofertas que llegan a tu MSN y que ejecutan archivos adjunto (En este caso ejecutan virus)

- Ingeniería social, mensajes como: ejecute este programa y gane un premio.

3.- ¿ MEDIDAS DE PREVENCION PARA EVITAR INFECCIONES?

Partiendo de la base de que no hay ningun metodo totalmente seguro para evitar el contagio del sistema con virus, es necesario considerar alguna estrategia o grupo de estrategias que en conjunto minimicen la posibilidad de entrada de algun tipo de agente viral al computador.

La idea clave es interponer en el camino de los virus la mayor cantidad de barreras posibles. Algunas reglas simples para seguir son las siguientes:

La idea clave es interponer en el camino de los virus la mayor cantidad de barreras posibles. Algunas reglas simples para seguir son las siguientes:

Algun cambio, principalmente en los archivos ocultos o sectores defectuosos puede ser sintoma de presencia de un virus.

Suscribirse a:

Entradas (Atom)